Comprueba si tu sistema y Dockers están a salvo del Malware de XZ Utils

Esta semana se ha descubierto un Backdoor muy dañino en la herramienta XZ Utils, descubre cómo saber si estás afectado en alguno de tus servicios.

Regístrate en HDS+

Tutoriales y soporte sobre sistemas NAS, Redes, Docker y SelfHosting.

Es gratuito. Ten acceso a todo el contenido.

Esta semana se ha descubierto uno de los Malware Backdoor más dañinos de los últimos tiempos. Ya no solamente por lo que supone, sino sobretodo por el amplio abanico de servidores y servicios que lo llevan incorporado.

¿Qué es XZ Utils (LZMA Utils)?

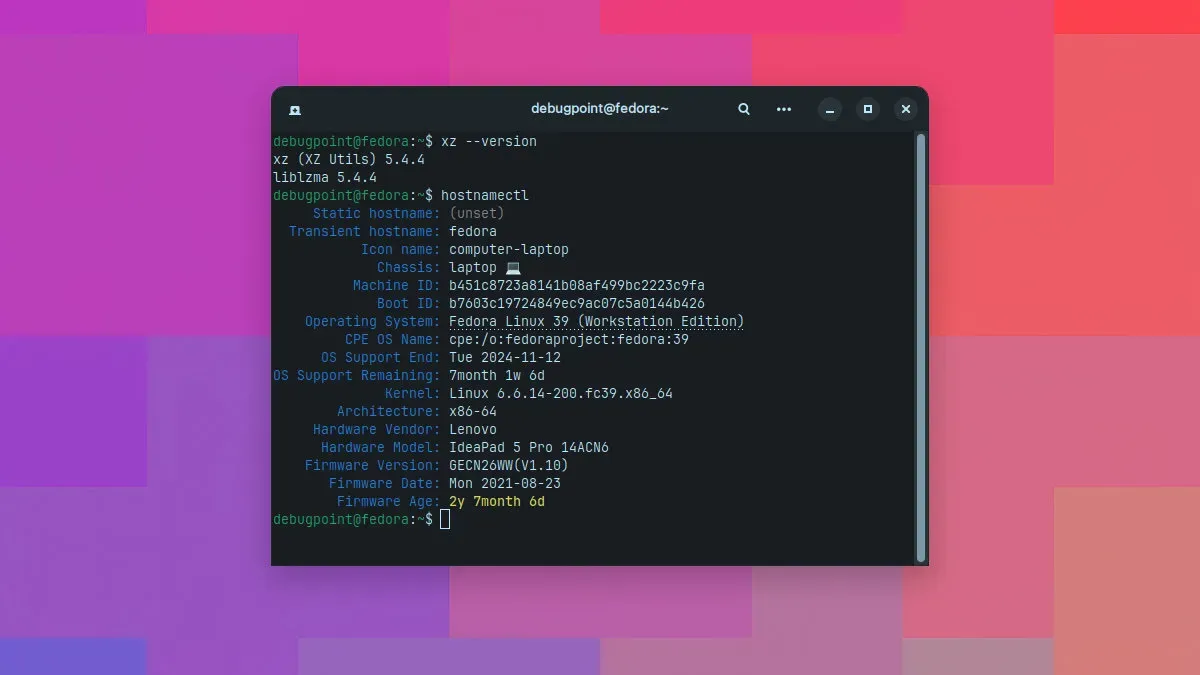

Empecemos por el principio. XZ Utils es una de las herramientas más utilizadas en la actualidad, la cual permite realizar una compresión de archivos sin pérdida, estando presente en prácticamente todas las distribuciones de Linux. Además también podemos encontrar XZ Utils en sistemas Mac y Windows.

El código malicioso se ha localizado en las versiones 5.6.0 y 5.6.1 de las librerías y parece haber sido diseñado para interferir con la autenticación en sshd a través de systemd.

Debido a esto, los atacantes pueden autenticarse vía SSH y tomar el control absoluto del sistema permitiéndoles por ejemplo lanzar un Shell remoto y con ello la posibilidad de ejecutar código malicioso en la máquina infectada. Todo esto en remoto.

🤯 The level of sophistication of the XZ attack is very impressive! I tried to make sense of the analysis in a single page (which was quite complicated)!

— Thomas Roccia 🤘 (@fr0gger_) March 31, 2024

I hope it helps to make sense of the information out there. Please treat the information "as is" while the analysis… pic.twitter.com/N11klcymeP

El CVE generado, es el CVE-2024-3094.

¿Cómo ha podido pasar?

Pues bien, la historia de todo esto es realmente curiosa.

The xz backdoor was initially caught by a software engineer at Microsoft. He noticed 500ms lag and thought something was suspicious.

— vx-underground (@vxunderground) March 30, 2024

This is the Silver Back Gorilla of nerds. The internet final boss. pic.twitter.com/6IyJQ2tpMm

Resumiendo: El usuario JiaT75, se ganó la confianza de Lasse Collin, creador de XZ Utils durante dos años hasta que consiguió inyectar el código malicioso en la librería. El usuario empezó a participar en el proyecto en abril de 2022.

Ahora, Andres Freund, ingeniero de la compañía Microsoft se ha percatado de que algo pasaba con estas librerías ya que detectó un pico de 500ms de lag (algo inapreciable para la mayoría de nosotros) y empezó a investigar a fondo. A raíz de esto, es cuando se ha descubierto todo el pastel.