Instala AdGuard/Pi-Hole + Unbound: Tu propio servidor DNS recursivo en UnRAID

Sencillo tutorial para tener instalado en tu servidor UnRAID un bloqueador de publicidad con tu propio servidor Unbound. Además configúralo en tu Router para que funcione correctamente.

Regístrate en HDS+

Tutoriales y soporte sobre sistemas NAS, Redes, Docker y SelfHosting.

Sin SPAM. Es gratuito. Ten acceso a todo el contenido.

Este tutorial vamos a separarlo en dos partes. Primero explicaremos cómo instalar Pi-Hole y AdGuard Home en nuestro servidor UnRAID. En segunda instancia explicaremos como levantar nuestro propio servidor DNS recursivo e integrarlo con el bloqueador de publicidad y con ello ganar un plus de privacidad y velocidad en la resolución de las consultas.

Vamos a empezar por el principio. Un servidor DNS recursivo, es el intermediario entre los clientes y los servidores DNS que contienen la información veraz que relaciona los nombres de dominio con una o varias direcciones IP.

El funcionamiento es el siguiente: el DNS recursivo consulta en su propia caché si dispone de la información solicitada, en caso negativo pregunta a un servidor DNS raíz, seguida de una solicitud a un servidor DNS de primer nivel y finalmente a un servidor DNS autoritativo.

Con lo anterior, deducimos que nuestro servidor DNS recursivo se volverá más rápido con el tiempo, al disponer de más información guardada en cache.

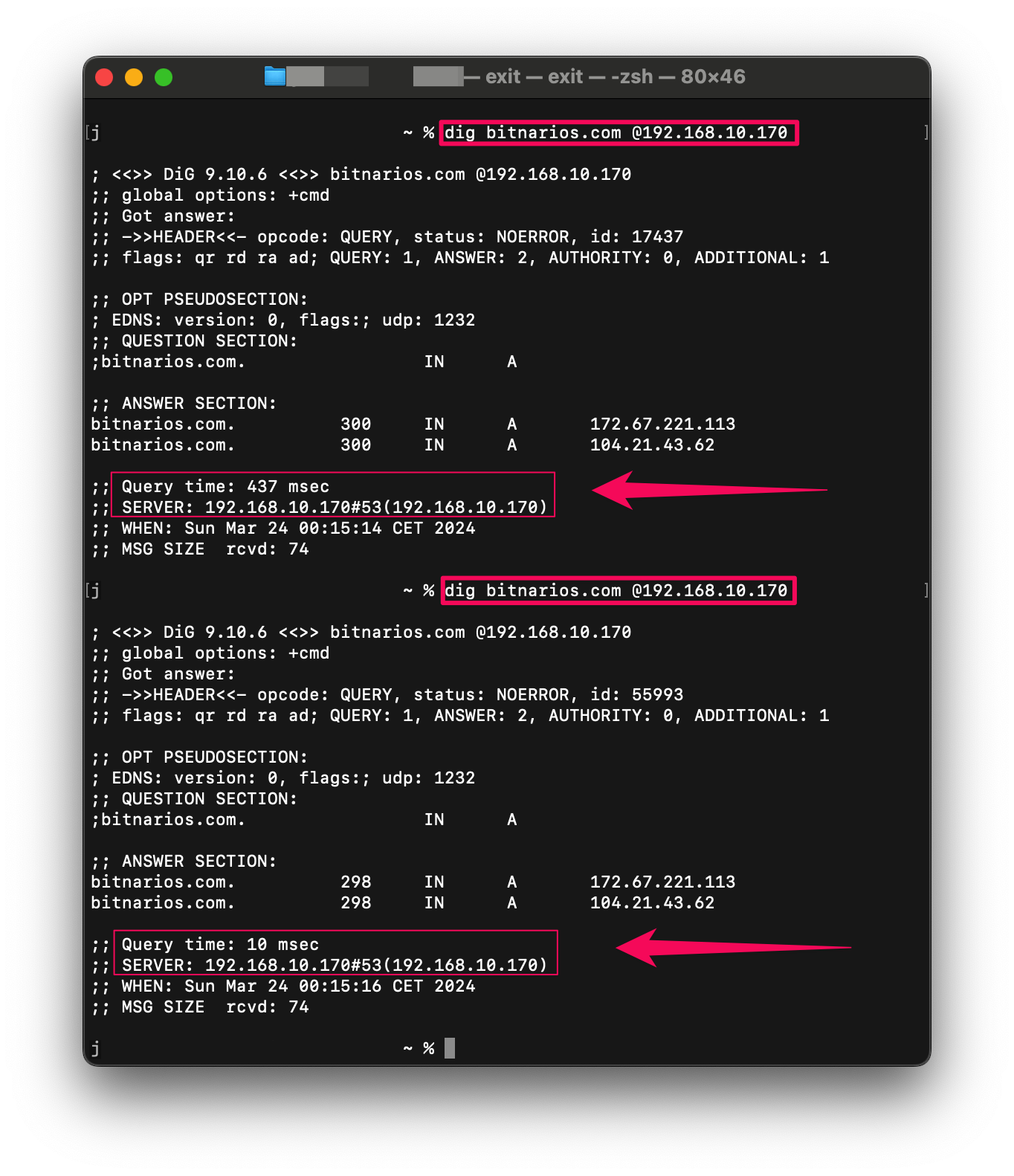

En la siguiente captura queda patente el funcionamiento. En un primer dig apuntando a la IP del servidor Unbound, la resolución tarda 437 msec vs los 10 msec de la segunda consulta.

En el tutorial de hoy os voy a explicar cómo instalarlo en UnRAID y añadirlo correctamente a nuestra instancia de AdGuard Home y/o Pi-Hole.